IPsecインタフェースを使用する基本的な設定手順を説明します。

- IPsecインタフェースは、IPsecセキュリティアソシエーション(暗号化トンネル)をネットワークインタフェースとして使用するための仮想インタフェースです。

- セキュリティポリシーの定義を意識することなく経路表により通信を制御することができ、NATやフィルタなどもLANやPPPoEインタフェースと同様に適用することができます。

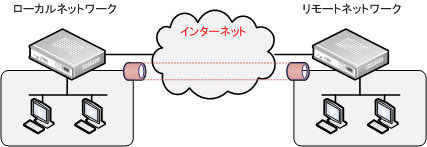

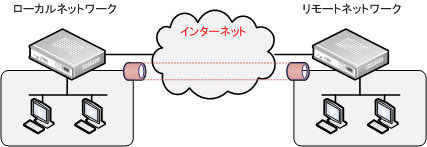

ここでは、次のような構成のネットワークを前提に説明します。

図 1: 構成イメージ

表 1. ネットワーク情報ローカル側

| 項目 |

値 |

備考 |

| 接続IPアドレス |

10.0.1.1 |

VPNの始点となるIPアドレス |

| ネットワークアドレス |

192.168.1.0/24 |

VPN通信の送信元となるネットワーク |

表 2. ネットワーク情報リモート側

| 項目 |

値 |

備考 |

| 接続IPアドレス |

10.0.2.1 |

VPNの終点となるIPアドレス |

| ネットワークアドレス |

192.168.2.0/24 |

VPN通信の送信先となるネットワーク |

- VPN装置となるSEILはいずれもIPアドレスが固定で割り当てられているものとします。

- 互いの接続IPアドレスへの疎通が取れる状態であれば、WAN側ネットワークへの接続方式は問いません(インターネット接続である必要はありません)。

IPsecインタフェースと経路の設定

IPsecインタフェースの設定時は、トランスポートモードのIPsec設定時に相当するセキュリティポリシーが自動的に生成されますが、拠点間通信のために経路を設定する必要があります。

- IPsecインタフェースを設定する

# interface ipsec0 tunnel 10.0.1.1 10.0.2.1

# interface ipsec0 unnumbered

#

- トンネルの始点・終点、及びIPアドレスを設定します。ここではIPアドレスをunnumberedとしています。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

- addressキーワードでIPアドレスを付与する場合、1/256C(/32)のプライベートアドレスでかまいませんが、ネットワーク上で重複の無いアドレスを設定してください。

- IPsecインタフェース向けの経路を設定する

# route add 192.168.2.0/24 ipsec0

#

- リモートネットワークへの経路をIPsecインタフェースに向けます。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

- デフォルト経路をIPsecインタフェースに向ける場合には、対向装置の接続IPアドレスへの経路を、個別にインターネット側のゲートウェイに向ける必要があります。

IKEプロポーザル・IPsec-SAプロポーザルの設定

- 設定パラメータを用意する

表 3. 暗号パラメータの例

| 項目 |

値 |

備考 |

| IKE:暗号アルゴリズム(encryption) |

AES(aes) |

|

| IKE:ハッシュアルゴリズム(hash) |

SHA-1(sha1) |

|

| IKE:DHグループ(dh-group) |

1024ビットMODP DHグループ(modp1024) |

|

| IKE:ライフタイム(lifetime-of-time) |

12時間(12h) |

|

| IPsec:暗号アルゴリズム(encryption-algorithm) |

AES(aes) |

|

| IPsec:認証アルゴリズム(authentication-algorithm) |

HMAC-SHA1(hmac-sha1) |

|

| IPsec:PFSグループ(pfs-group) |

1024ビットMODP DHグループ(modp1024) |

|

| IPsec:ライフタイム(lifetime-of-time) |

6時間(6h) |

|

- IKEプロポーザルの設定

# ike proposal add IKEP01 encryption aes hash sha1

authentication preshared-key dh-group modp1024 lifetime-of-time 12h

#

- VPNを構成する各SEILに共通のパラメータを設定します。

- IPsec-SAプロポーザルの設定

# ipsec security-association proposal add SAP01 pfs-group modp1024

authentication-algorithm hmac-sha1 encryption-algorithm aes lifetime-of-time 6h

#

- VPNを構成する各SEILに共通のパラメータを設定します。

IKE事前共有鍵・IKEピアの設定

- 設定パラメータを用意する

表 4. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| 始点IPアドレス |

10.0.1.1 |

設定対象(ローカル側)の接続IPアドレス |

| 終点IPアドレス |

10.0.2.1 |

対向装置(リモート側)の接続IPアドレス |

| 事前共有鍵(preshared-key) |

opensesame |

任意文字列 |

| IKE:鍵交換モード(exchange-mode) |

main |

メインモード |

| 使用するIKEプロポーザル |

IKEP01 |

設定済みの識別子 |

- IKE事前共有鍵の設定

# ike preshared-key add "10.0.2.1" "opensesame"

#

- IKE事前共有鍵は、対向同士で共通の文字列を指定します。

また、鍵交換モードにメインモードを使用するため、事前共有鍵の識別子は、対向装置のIPアドレスを使用します。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

- IKEピアの設定

# ike peer add PEER01 address 10.0.2.1 exchange-mode main proposals IKEP01

my-identifier address peers-identifier address initial-contact enable tunnel-interface enable

# ike auto-initiation enable

#

- メインモードでは、相互のIPアドレスを識別に使用します。

- initial-contact、及び auto-initiation を有効(enable)にすることにより、再起動後などの再折衝が円滑になります。

- IPsecインタフェースを使用するため、"tunnel-interface enable" を指定します。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

IPsec-SAの設定

- 設定パラメータを用意する

表 5. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| 使用するIPsecインタフェース |

ipsec0 |

|

| 使用するプロトコル |

ESP |

|

| 使用するIPsec-SAプロポーザル |

SAP01 |

設定済みの識別子 |

- IPsecセキュリティアソシエーションを設定する

# ipsec security-association add SA01 tunnel-interface ipsec0 ike SAP01 esp enable

#

以上で設定は終了です。

- IPsec接続は自動的に開始します。

- 送信先が対向拠点となる通信は、経路に従いIPsecインタフェースを通り、暗号化されてリモートネットワークへ送信されます。