自ネットワーク内から広範囲のネットワークに対する通信をVPN対向へ転送する設定手順、及び、暗号化を除外する設定手順を説明します。

トンネルモードのIPsecは、基本的に暗号化対象とする通信をネットワークアドレスやポート番号により明示的に絞り込んで設定します。

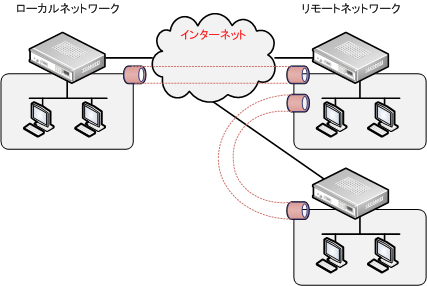

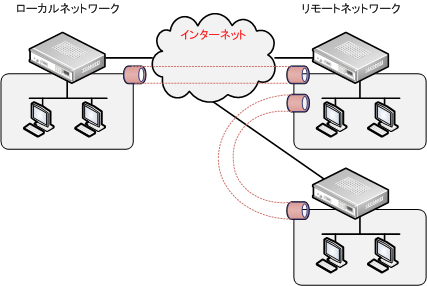

しかし、スター型のVPN構成では、末端側のVPN装置のIPsecセキュリティポリシーの設定において、

対向側のネットワークアドレスをVPN構成全体(アドレスクラス全体など)とする必要があるといった場合があります。

IPsec-SPの設定パラメータは "全ての通信" を指す "any" を使用することができるなど比較的自由度の高い設定が可能ですが、

指定方法によっては、運用上暗号化対象とすべきでない通信も対象となってしまう場合があります。

このような状況では、特定の通信について暗号化対象としない、除外の設定が必要となります。

ここでは、次のような構成において、ローカル側のSEILの設定手順を説明します。

図 1: 構成イメージ

表 1. ネットワーク情報ローカル側

| 項目 |

値 |

備考 |

| 接続IPアドレス |

10.0.1.1 |

VPNの始点となるIPアドレス |

| ネットワークアドレス |

192.168.1.0/24 |

VPN通信の送信元となるネットワーク |

表 2. ネットワーク情報リモート側

| 項目 |

値 |

備考 |

| 接続IPアドレス |

10.0.2.1 |

VPNの終点となるIPアドレス |

| ネットワークアドレス |

192.168.0.0/16 |

広範囲の送信先をVPN対象とする |

- 「送信元:自ネットワークアドレス/送信先:送信元ネットワークアドレスを含む広範囲のネットワークアドレス」といったセキュリティポリシーとなります。

この場合、VPN装置から配下の端末への通信も暗号化対象となってしまいLAN側からのメンテナンスができなくなるため、除外設定のセキュリティポリシーを追加する必要があります。

- VPN装置となるSEILはいずれもIPアドレスが固定で割り当てられているものとします。

- 互いの接続IPアドレスへの疎通が取れる状態であれば、WAN側ネットワークへの接続方式は問いません(インターネット接続である必要はありません)。

IKEプロポーザル・IPsec-SAプロポーザルの設定

- 設定パラメータを用意する

表 3. 暗号パラメータの例

| 項目 |

値 |

備考 |

| IKE:暗号アルゴリズム(encryption) |

AES(aes) |

|

| IKE:ハッシュアルゴリズム(hash) |

SHA-1(sha1) |

|

| IKE:DHグループ(dh-group) |

1024ビットMODP DHグループ(modp1024) |

|

| IKE:ライフタイム(lifetime-of-time) |

12時間(12h) |

|

| IPsec:暗号アルゴリズム(encryption-algorithm) |

AES(aes) |

|

| IPsec:認証アルゴリズム(authentication-algorithm) |

HMAC-SHA1(hmac-sha1) |

|

| IPsec:PFSグループ(pfs-group) |

1024ビットMODP DHグループ(modp1024) |

|

| IPsec:ライフタイム(lifetime-of-time) |

6時間(6h) |

|

- IKEプロポーザルの設定

# ike proposal add IKEP01 encryption aes hash sha1

authentication preshared-key dh-group modp1024 lifetime-of-time 12h

#

- VPNを構成する各SEILに共通のパラメータを設定します。

- IPsec-SAプロポーザルの設定

# ipsec security-association proposal add SAP01 pfs-group modp1024

authentication-algorithm hmac-sha1 encryption-algorithm aes lifetime-of-time 6h

#

- VPNを構成する各SEILに共通のパラメータを設定します。

IKE事前共有鍵・IKEピアの設定

- 設定パラメータを用意する

表 4. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| 始点IPアドレス |

10.0.1.1 |

設定対象(ローカル側)の接続IPアドレス |

| 終点IPアドレス |

10.0.2.1 |

対向装置(リモート側)の接続IPアドレス |

| 事前共有鍵(preshared-key) |

opensesame |

任意文字列 |

| IKE:鍵交換モード(exchange-mode) |

main |

メインモード |

| 使用するIKEプロポーザル |

IKEP01 |

設定済みの識別子 |

- IKE事前共有鍵の設定

# ike preshared-key add "10.0.2.1" "opensesame"

#

- IKE事前共有鍵は、対向同士で共通の文字列を指定します。

また、鍵交換モードにメインモードを使用するため、事前共有鍵の識別子は、対向装置のIPアドレスを使用します。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

- IKEピアの設定

# ike peer add PEER01 address 10.0.2.1 exchange-mode main proposals IKEP01

my-identifier address peers-identifier address initial-contact enable

# ike auto-initiation enable

#

- メインモードでは、相互のIPアドレスを識別に使用します。

- initial-contact、及び auto-initiation を有効(enable)にすることにより、再起動後などの再折衝が円滑になります。

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

暗号化対象から除外するIPsec-SAとIPsec-SPの設定

- 設定パラメータを用意する

表 5. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| ローカル側のネットワークアドレス |

192.168.1.0/24 |

|

| SEILのLAN側IPアドレス |

192.168.1.1 |

|

- IPsecセキュリティアソシエーション(パスモード)を設定する

# ipsec security-association add PASS-SA pass

#

- pass指定されたIPsec-SAへ向けられた通信はIPsecによる転送(暗号化)の対象とならず、通常の送信フローに従い送信されます。

- IPsecセキュリティポリシー(除外対象の通信の指定)を設定する

# ipsec security-policy add PASS-SP01 security-association PASS-SA src 192.168.1.1/32 dst 192.168.1.0/24

#

- LAN側ネットワーク内の端末とSEILの通信をパスモードのIPsec-SAに向けます。

注:

- ローカル側のネットワークアドレスをdstとする必要があることに注意してください。

IPsec-SAの設定

- 設定パラメータを用意する

表 6. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| 始点IPアドレス |

10.0.1.1 |

設定対象(ローカル側)の接続IPアドレス |

| 終点IPアドレス |

10.0.2.1 |

対向装置(リモート側)の接続IPアドレス |

| 使用するプロトコル |

ESP |

|

| 使用するIPsec-SAプロポーザル |

SAP01 |

設定済みの識別子 |

- IPsecセキュリティアソシエーションを設定する

# ipsec security-association add SA01 tunnel 10.0.1.1 10.0.2.1 ike SAP01 esp enable

#

注:

- 対向装置を設定する際はIPアドレスを読み替えてください。

IPsec-SPの設定

- 設定パラメータを用意する

表 7. 用意する設定パラメータの例

| 項目 |

値 |

備考 |

| ローカルネットワークアドレス |

192.168.1.0/24 |

|

| リモートネットワークアドレス |

192.168.0.0/16 |

|

| 使用するIPsec-SA |

SA01 |

設定済みの識別子 |

- IPsecセキュリティポリシーを設定する

# ipsec security-policy add SP01 security-association SA01 src 192.168.1.0/24 dst 192.168.2.0/16

#

注:

- 対向装置を設定する際はネットワークアドレスを読み替えてください。

以上で設定は終了です。

- IPsec接続は自動的に開始します。

- IPsec-SPにマッチするネットワーク間の通信は自動的に暗号化され、リモート側ネットワークへ送信されます。